■問題の背景

あるA社において、社内からインターネットへの接続がときどき出来なくなる、という申告があった。担当者がインターネットとのゲートウェイであるUTMのログを確認すると以下のことが分かった。

・申告のあった時間における攻撃ログはなかった。

・メモリが急上昇している時間帯があり、社内の接続ができない時間帯と一致した。

・セッション数も同じく急上昇していることがわかった。

これらログの状況から、外部もしくは内部から大量の通信が発生していると考えた担当者は送信元を確認するため、UTMのインターネット側でパケットキャプチャを実施した。ただし、キャプチャしたパケットデータが大量にあるため、WireSharkなどの解析ソフトでは分析することができない。そこで、パケットキャプチャデータをFlow形式に変換し分析することにした。

■問題

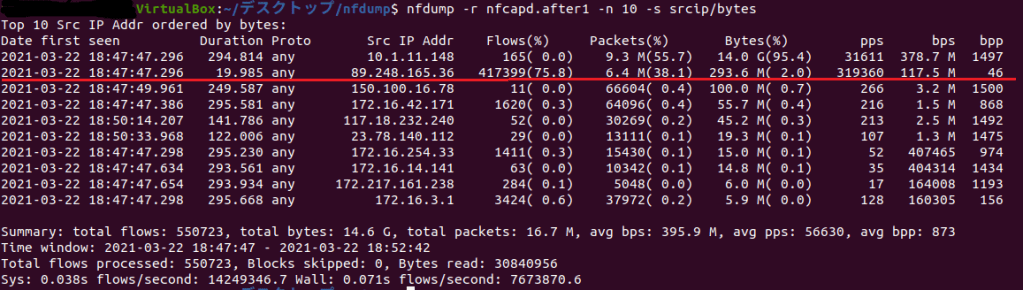

Flow解析ツールであるnfdumpコマンドを用いて大量の通信を行っているIPアドレスを答えよ。

※Flowデータファイル名は〇〇である。

■解き方

nfdumpコマンドはsrcip,dstip毎に通信量のTopNを表示することができる。その際にFlowsというセッション数を意味するカテゴリも確認することができるため、このFlowsが多い送信元を特定する。

コマンド例:nfdump -r Flowデータファイル -n 10 -s srcip/bytes